IIS防御小规模DDOS攻击实例(反向代理)

作者:佚名 来源于:中国网络营销传播网

最近几天公司官网和业务系统的注册页面频繁遭遇DDOS攻击,导致IIS应用程序池CPU占用率100%,访问网站出现503错误。下面总结一下应对措施。

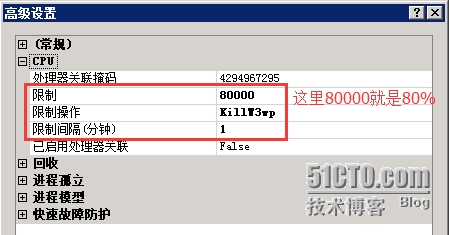

一、启用IIS的CPU监视功能

对于低频率的DDOS可以采取这种方法。w3wp.exe是应用程序池的关联进程,当WEB访问量大时,w3wp.exe会占用大量的系统资源。在DDOS攻击下,很明显的现象就是w3wp.exe占用CPU达到100%,网站拒绝访问,这个时候远程登录服务器都很困难。针对这种情况,做如下优化:

1、为IIS中的每个网站设置单独的应用程序池。

2、为每个应用程序池设置CPU监视功能:当w3wp.exe的CPU超过50%或更高时,自动杀死w3wp.exe进程,监视频率为1分钟。只要有访问请求进来,w3wp.exe便会重新启动,不影响用户访问。

二、流量清洗

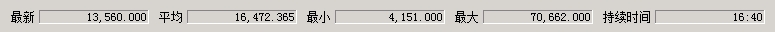

当黑客发现低层次的DDOS已经不起作用时,便会加大攻击力度。一开始我们官网的平均并发数只有几千,后来加大到了平均1万6千个并发,最高7万个并发,这样上面的CPU监视功能就没有效果了,因为w3wp.exe重启后,会在极短时间内CPU重新达到100%。

当时监控到的并发连接数:

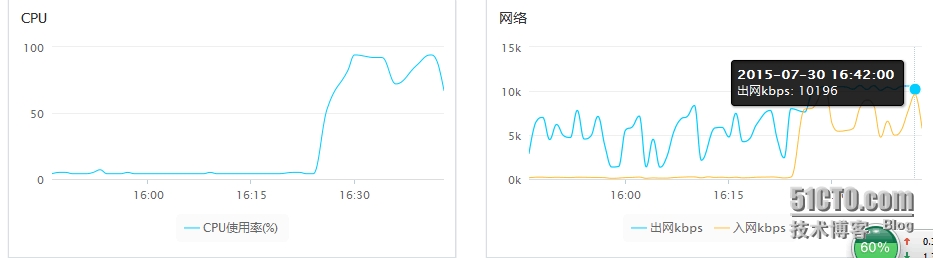

CPU使用率和流量(带宽上限10M):

幸运的是官网域名刚好在阿里云上做好了备案,我们迁移到阿里云上后,利用云盾的DDOS防护功能便会清洗掉大部分异常流量,CPU立马正常,官网满血复活了。

这里贴一下云服务器的参数:

|

1 2 3 4 |

|

参数配置不高,但是能抵御高强度的DDOS攻击,这得益于阿里强大的技术实力,偷偷做个广告,嘿嘿。

三、Nginx反向代理

但是黑客还经常攻击我们业务系统的注册页面,这次就没有这么幸运了,因为业务系统是在我们实体机房,这就要靠我们自己了。

所以我们采取了前端Nginx反向代理、后端双IIS做负载均衡,利用Nginx强大的性能和HttpLimitReqModul模块限制某时间段内同一ip访问次数。Nginx的优化这里不提,下面只贴出相关配置:

首先在nginx.conf的http配置段里增加如下内容:

|

1 2 3 4 5 6 7 8 9 |

|

这里限制了同一IP每秒的请求数不超过100个,否则多余的请求会直接返回599错误。限制频率要根据实际情况进行配置,配置过低会影响正常的访问,出现页面显示不全等问题。

然后编辑/etc/nginx/conf.d/upstream.conf:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 |

|

好了,简单配置完成。

下面贴一个统计Nginx访问日志access.log里IP请求频率的小脚本:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

|

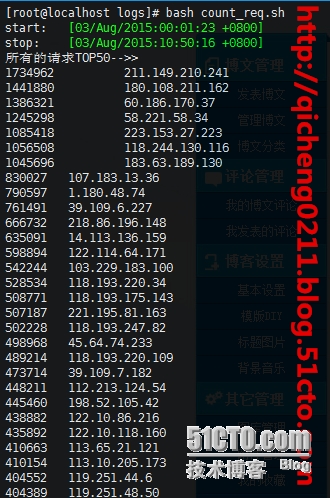

把脚本放到和access.log同一目录下执行即可。部分输出如下:

过滤出这些攻击源IP后,加到iptables里:

iptables -I INPUT -s {ip} -j DROP;

上一篇: 防止黑客入侵服务器的三步曲

【相关文章】

※ 共享入侵与防范

版权声明:文章观点仅代表作者观点,作为参考,不代表本站观点。部分文章来源于网络,如果网站中图片和文字侵犯了您的版权,请联系我们及时删除处理!转载本站内容,请注明转载网址、作者和出处,避免无谓的侵权纠纷。